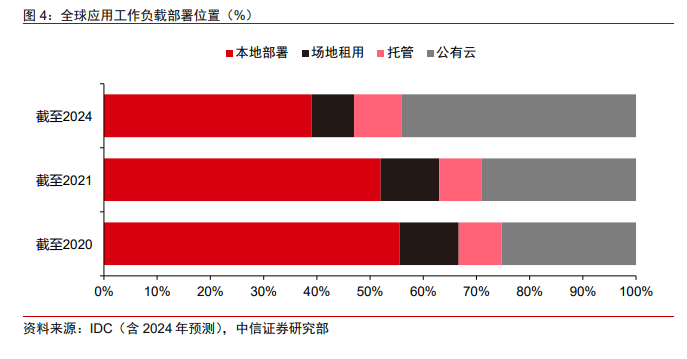

IT 基礎設施加速向云端遷移,信息安全迎來變數和機遇。目前,IT 基礎設施云化部署已成為高確定性趨勢,根據 IDC 數據,存儲在公有云中數據已經在 2020 年追平傳統數據中心,且占比仍將不斷提升;同樣根據 IDC 的調研數據,到 2024 年,預計歐美企業IT 部署中 44%將為公有云,較 2020 年的 25%提升近 80%。此前部署在本地的工作負載向云端的遷移,對企業傳統的網絡安全體系提出了挑戰,一方面傳統的安全防御體系主要用來保護本地部署的工作負載和數據安全,但難以對云端負載執行有效的防御策略;另一方面,云原生技術滲透帶來的應用架構變革(容器、微服務等),以及多云戰略的普及等,使得企業 IT 架構日趨復雜且動態,顯著增加了安全防御的難度。但與此同時,公有云自身高彈性、高延展性的特點使得海量安全數據的儲存、關聯、分析成為可能,新一代安全廠商能夠利用基于數據集持續訓練和優化 ML 算法,用基于 AI 的主動防御取代過去基于歷史數據的被動防御,顯著提升防范能力、規避相關損失。因此,我們認為云遷移帶來的防御范圍和防御難度的升級將顯著增加公司的安全開支,而利用公有云優勢提供防御服務的新一代安全廠商將受益最為明顯。

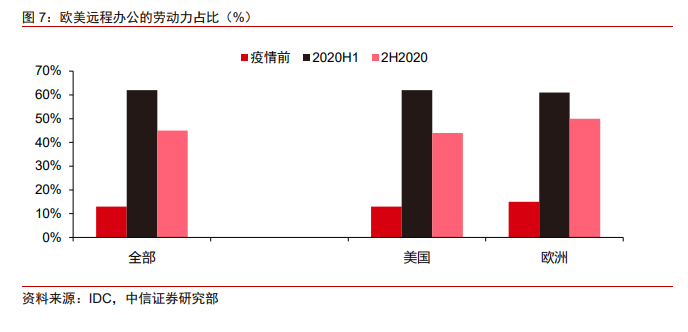

遠程辦公快速滲透,企業網絡邊界日益模糊。傳統的安全體系下,企業大部分開銷被用于保障流量在網絡內外的傳輸安全,即將所有企業流量匯集到網關,同時通過網絡外圍防火墻阻止所有不良流量。網絡外圍安全系統通過網絡位置來劃分“信任區域”,外部不受信任,內部則屬于受信特權網絡。但這種基于網絡位置的安全體系存在著天然缺陷,一旦被滲透到信任區域,將無法有效隔離和保護數據資產。隨著云計算和移動設備的快速普及,企業計算環境日益分散,網絡邊界日益模糊,網絡外圍的安全也越來越難以得到保護:當員工開始移動時,VPN 通過擴展網絡將內部信任擴展到遠程員工,而攻擊者會通過非法獲取 VPN 憑據以濫用此信任;當需要外部訪問時,服務又會移動到 DMZ(demilitarized zone,為了解決安裝防火墻后外部網絡的訪問用戶不能訪問內部網絡服務器的問題而設立的一個非安全系統與安全系統之間的緩沖區)中,從而使它們暴露給攻擊者。究其本質,過度的隱性網絡信任,會產生過度的潛在風險。在這種背景下,零信任網絡訪問(ZTNA)和安全訪問服務邊緣(SASE)應運而生并快速普及。

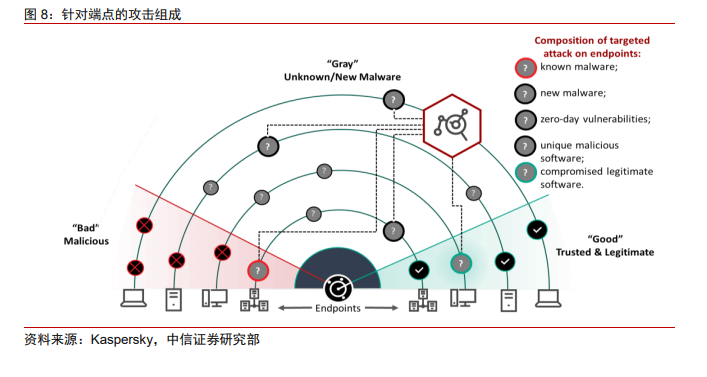

安全威脅形態演化升級,傳統端點安全產品問題凸顯。最早期的網絡威脅源自所謂的病毒,因此最早的終端防護手段就是殺毒軟件和防火墻。然而隨著惡意威脅由原來的盲目、直接、粗暴轉變為有目標、精確、持久隱秘,傳統端點安全產品的問題愈發突出:(1)應對機制是被動的,只有受到攻擊后才能感知和捕獲;(2)無法有效防御具有針對性的攻擊,例如利用惡意軟件的變種、腳本化工具將惡意軟件加殼使其隨機產生新的惡意軟件等;(3)傳統防御產品依靠特征庫的更新來發現新的惡意威脅,但隨著攻擊者們使用不同技術逃避傳統的檢測和防御,同時每天新增惡意樣本,這種檢測手段顯得力不從心,整體規模也愈發臃腫。EPP(終端保護平臺)的出現一定程度上彌補了傳統殺毒軟件的劣勢,但同樣存在無法應對未知威脅、多個功能模塊堆疊等問題。